无论从互联网法规还是从基础设施来讲,将在线业务扩展至中国市场是一个相当具有挑战性的棘手问题 -- Cloudflare

此次 Cloudflare 分享的白皮书中提到企业必须应对的潜在性挑战、国内网络攻击以及如何优化网站在中国的绩效和安全性

可在参考资料部分中找到此白皮书 pdf 档案进行下载浏览

在线业务扩展至中国境内的挑战

Cloudflare 提出在 Covid-19 病毒爆发前,中国的市场庞大且迅速增长,超过 9 亿中国公民连接到互联网,超过 7.49 亿人进行了在线购买。在 Covid-19 大流行后,造成的经济不稳定使得整体的在线支出相比前几年有所下降。全球企业在中国的业务受到重大影响,中国的互联网法规,底层的基础设施和威胁态势带来了各种独特的挑战(原文指 unique challenges),使全球企业更难提供当地消费者期望的体验质量

这些挑战包括:

• 碎片网络和本地对等互联而引起的延迟

• 移动网站(适应移动设备的网站)的性能权衡

• 持续性的国内网络挑战

网络瓶颈和贫乏的当地对等互联所造成的延迟

Cloudflare 指出原因之一是网络瓶颈。中国进出的所有互联网流量主要通过三个互联网交换点(IXP)中的一个:北京,上海或广州。特别是在(用网)高峰期时,这些 IXP 可能会变得拥挤,并大大增加中国境外网站的加载时间。

一系列的测试发现,在上海的用网高峰期间,TED 网站的首次加载时间在 8 到 38 秒之间。而在纽约,类似时期的首次加载时间为 5 至 8 秒。

为了避免这些瓶颈,一些全球性的公司选择将其网站托管在靠近中国三个 IXP 之一的数据中心。例如,香港靠近广州 IXP 或在中国境内的服务器上。然而,这些方法仍然面临着另一个主要的网络挑战:数量有限的本地互联网服务提供商(ISP),即中国境内 ISP 占有主导地位的三大电信运营商:中国电信、中国移动和中国联通。而它们的对等互联活动也相对较少。2017 年 Mlytics 的研究表明,中国境内最活跃的对等网络只连接到两个 ISP(原文:the most peered network in China was only connected to two IXPs)而北美有 66 个,欧洲有 71 个。这意味着,即使国内互联网流量往往都必须跨越漫长的网络距离才能完成相对较短地理距离的传输,导致最终用户的延迟增加(原文:What this means is that even domestic Internet traffic often must cover a large amount of network distance in order to travel a relatively short geographical distance, resulting in additional latency for end-users.)

如何应对网络瓶颈和贫乏的当地对等互联

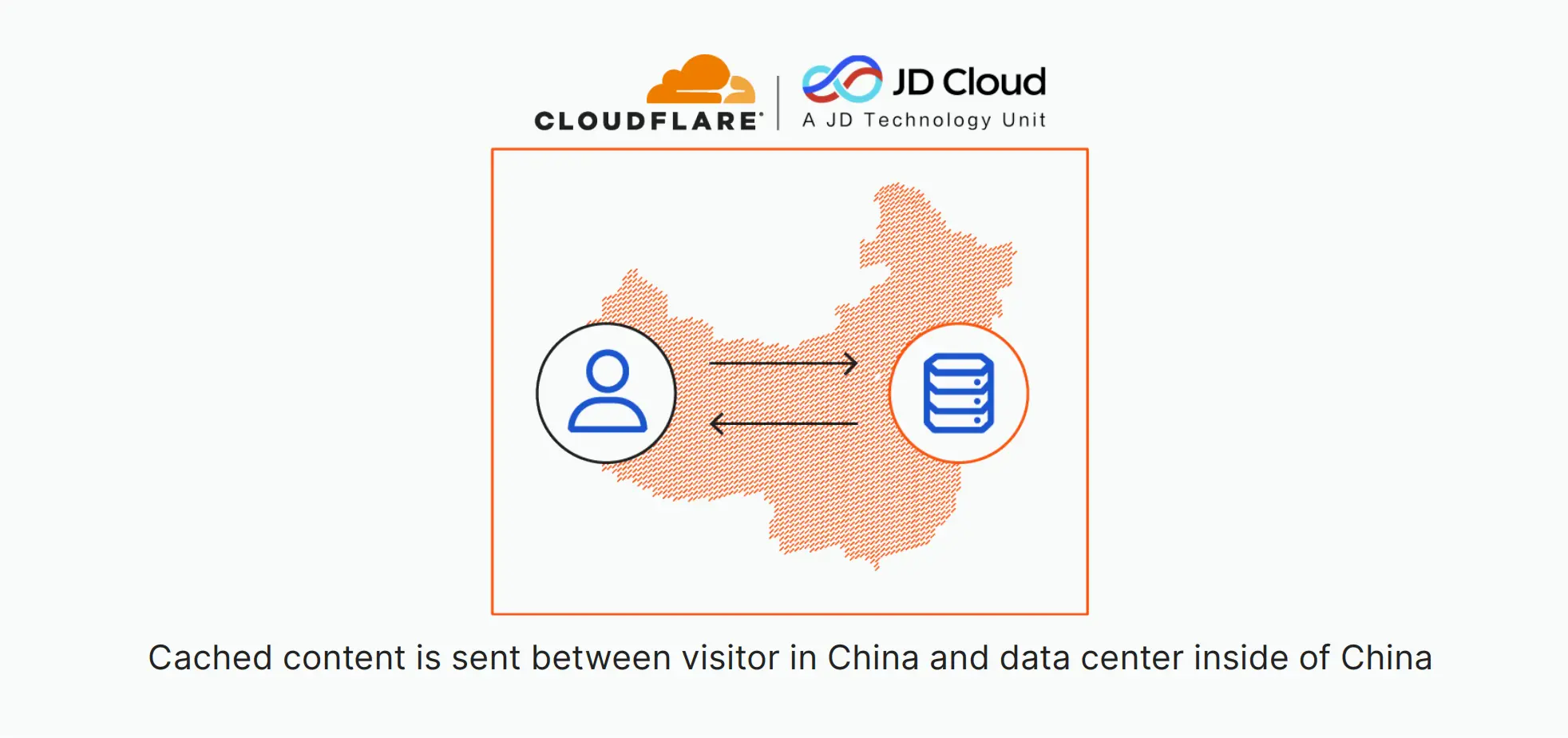

面对这些网络性能的挑战,许多在中国开展业务的全球机构选择使用内容交付网络(CDN)来缓存静态(或不针对用户的)网站内容。网站内容在靠近终端用户的数据中心进行缓存,他们的许多请求就不必一直回到源服务器上。企业应该考虑以下的 CDNs:

- 拥有一个庞大而完善的网络。一个 CDN 拥有的数据中心越多,它就越接近最终用户。离终端用户越近。它与中国三大ISP的对接越多,终端用户请求所需的网络跳数就越少。

- 能够解决中国境内的 DNS 查询。DNS 解析过程--将域名转换成IP地址的过程域名转换成IP地址的过程,如果其流量必须在中国境内 in and out,就会增加延时,即使其他的网站内容(或称资产)是在本地缓存的。

- 尽量减少网站 HTML、CSS 和 Javascript 代码。这些类型的代码是大多数网站的构件,告诉终端用户的浏览器网站应该是什么样子。最小化(Minification)是指从代码中删除不必要的字符,减少其整体大小——从而使其在遍历网络(when traversing a network)时占用更少的带宽。更少的带宽意味着网站的加载速度更快。

- 在网络边缘使用无服务器代码,创建响应请求的自定义规则。无服务器代码是指不局限于开发者所控制的特定服务器的代码。当它在网络边缘运行时,无服务器代码存在于一个大型的数据中心网络中。这意味着代码可以轻松快速地对特定的终端用户流量应用特殊规则。例如,一个组织可以在中国的网络上编写无服务器代码,为移动用户、为较慢的互联网连接以及许多其他用例执行特殊规则

持续性的境内网络攻击

与任何地区一样,在中国(境内)运营的网站面临各种安全威胁。其中一种威胁是分布式拒绝服务(DDoS)攻击,另外就是网站漏洞所引发的安全问题(如 PHP 框架漏洞),详情请见白皮书。Cloudflare 指出,中国的网络不支持现代加密标准,如 TLS 1.3 和加密服务器名称识别(ESNI),有一定的安全隐患。

如何抵御在中国境内持续性的网络攻击

此处 Cloudflare 建议企业用户应该使用网络应用防火墙(WAF)

- 从网络边缘缓解 DDoS,而不是用有限的 "Scrubbing Center"。现代的 DDoS 缓解服务几乎都是在云端运行的,但很多都是依靠数量有限的数据中心来过滤,或 'scrub' 恶意流量,将流量回传到这些 "Scrubbing Center" 进行检查可能需要额外的网络跳数,从而导致延迟和对用户的干扰,特别是在中国,由于其网络限制。为了在不影响中国互联网性能的情况下提供DDoS缓解,企业应该考虑在每个边缘数据中心提供DDoS缓解的云服务,而不增加额外的网络跳数

- WAF 需要不断更迭且自动化。中国境内的攻击者已经证明他们有能力非常迅速地利用新的网络应用程序漏洞。企业希望能够创建自己的 WAF 规则,但他们不应该仅仅依靠自己的威胁情报和更新能力。他们应该考虑基于观察到的大量威胁而自动更新的 WAF。当组织确实想要进行自己的规则更新时,他们应该有信心认为这些更改将尽快得到传播。

- 可定制的加密选项。为了在没有 TLS 1.3 和 ESNI 的情况下保护传输中的数据,企业应该考虑提供更多可定制的加密方法的安全服务

Cloudflare如何帮助在中国境内运营的网站

Cloudflare 指出,Cloudflare 与中国境内的 JD Cloud(京东云)有十分密切的合作,在此之前 Cloudflare 与中国境内的合作商是百度云,通过与京东云的合作,Cloudflare 在中国大陆提供了一个专用网络,最终将在 2023 年底发展到 150 个数据中心。

如何解决延时问题

- 从中国境内的许多数据中心缓存和提供静态内容,提供更低的延迟和更快的页面加载时间。与所有中国的 ISP 紧密相连,减少了流量必须经过的网络跳数

- 可选择在中国境内进行 DNS 解析,这同样会导致更快的响应时间

- 能够使用互联网协议版本6(IPv6),实现高效的路由和数据包处理

- 通过 Cloudflare 的 Auto Minify 功能来最小化网站代码

- 通过 Cloudflare Workers 服务进行无服务器计算,该服务在 Cloudflare 中国网络的每个数据中心运行。它允许你以可定制的方式响应某些请求,增强现有的应用程序。甚至可以创建全新的应用程序,而无需配置或维护基础设施

如何帮助处理中国境内持续的网络攻击

- 缓解 DDoS 攻击

- 用 Cloudflare WAF 来保护网络应用程序的漏洞

- 使用 TLS 1.2 来加密数据

参考资料

BDES-1451_China_Network_Whitepaper_V2.pdf (cloudflare.com)

资源中心 | Cloudflare (优化在华网站性能和安全)

Underlying Infrastructure - an overview | ScienceDirect Topics